La scoperta, rivelata alla Black Hat conference di Amsterdam, è di un ricercatore di France Telecom Orange e riguarda un bug nei driver per laptop MadWiFi presenti nel kernel Linux.

La scoperta, rivelata alla Black Hat conference di Amsterdam, è di un ricercatore di France Telecom Orange e riguarda un bug nei driver per laptop MadWiFi presenti nel kernel Linux.

Non sono molti i driver Linux nativi per le schede wireless dei portatili, e, apparentemente, questa sarebbe la prima vulnerabilità sfruttabile da remoto che li conivolge: ad essere interessati dal bug di programmazione sarebbero tutti i prodotti dotati di chip realizzati dall'azienda californiana Atheros Communications.

Laurent Butti, questo il nome del ricercatore francese che ha scoperto la falla di sicurezza, ha presentato un documento informativo ad Amsterdam durante la Black Hat Europe 2007 , una conferenza di livello internazionale sui temi della sicurezza informatica, che vede la partecipazione di rappresentanti di agenzie governative e grandi aziende, oltre a hacker e ricercatori indipendenti.

La vulnerabilità consiste in un kernel stack-overflow che, se opportunamente sfruttato, permetterebbe di eseguire codice dannoso per il sistema, anche se la macchina non fosse collegata ad alcuna rete wireless. Prima di rendere pubblica la notizia, Butti ha contattato direttamente il team di sviluppo di MadWiFi, che ha prontamente rilasciato una patch, che non è stata però ancora applicata da tutte le distribuzioni Linux.

Il metodo usato per scoprire il bug era stato mostrato alla Black Hat USA 2006 da David Maynor e Jon Elich. Si tratta del cosiddetto fuzzing: in sostanza con un tool chiamato Lorcon (Loss of Radio Connectivity) si effettua un bombardamento di pacchetti wireless malformati diretti a diverse schede wireless. Tramite questa tecnica si possono causare terminazioni anomale dei programmi o eseguire software non autorizzato.

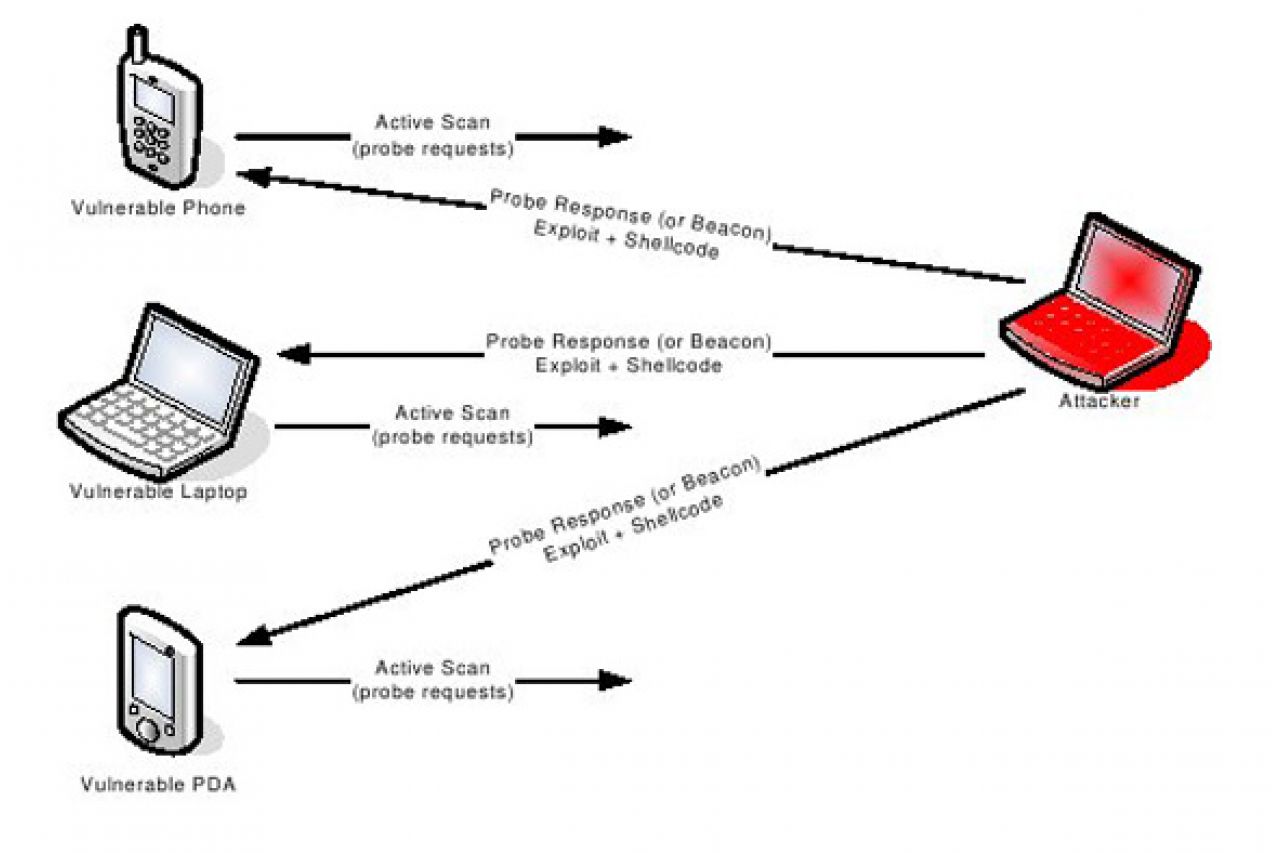

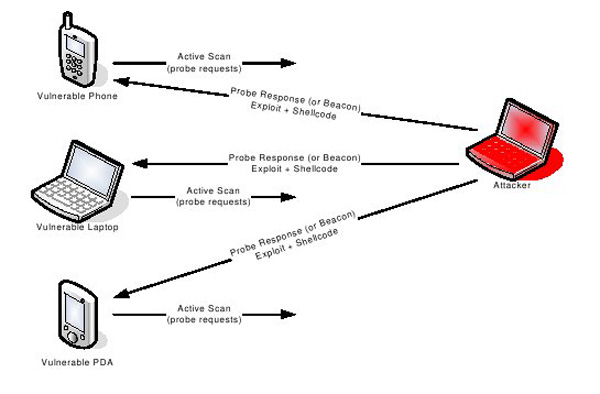

Tutto questo è reso possibile dalla natura stessa delle schede wireless, che sono in continua ricerca di un segnale; in caso poi di driver scritti senza porre la sicurezza in primo piano salgono drasticamente le probabilità di essere soggetti a problemi di sicurezza. Il Wi-Fi non è l'unica tecnologia wireless ad essere sensibile a simili attacchi: qualcosa dianalogo è stato sperimentato con successo sulle schede Bluetooth dal progetto BlueBag che, in un esperimento all'areoporto di Milano Malpensa nel Marzo 2006, aveva rilevato in 23 ore di osservazione più di 1400 dispositivi con cui connettersi liberamente, tra cui cellulari Nokia e GPS TomTom.

La vulnerabilità al fuzzing era già da tempo nota per i sistemi Windows e Macintosh ma, dato il più ristretto numero di notebook con Linux presenti sulle reti WiFi, è occorso più tempo per verificare l'esistenza degli stessi problemi anche sui PC con il Sistema Operativo del Pinguino.

La conclusione di Butti è che il metodo del fuzzing si sta rivelando particolarmente utile per trovare facilmente, e soprattutto a basso costo, bug che potrebbero favorire intrusioni remote nelle nostre macchine. Nel futuro il fuzzing potrebbe essere applicato anche ad altre tecnologie di trasmissione dati senza fili, come il WiMax e il wireless USB.